2024 年终总结

我能跟你们一起冒险,真是太好了

——葬送的芙莉莲第一话 冒险的结束 辛美尔

数次和同行的朋友感慨”2024是又长又快的一年”, 于是将这个对我造成了巨大改变的一年存入虚拟NARvGear中, 看看自己的时间究竟去哪里了

这一年的主旋律是 web 和 102 次元, 内容颇杂乱 是通过聊天记录和各种图片回忆出来的, 2025年请一定不要这样了( 什么叫工作留痕啊:战术后仰.gif)

一月

人类总是这样,一直在争取明天,忘记了今天的美好

——葬送的芙莉莲第四话 诞生

葬送的芙莉莲在小破站开播, 回家之前刚好重刷完了指环王和霍比特人的系列电影, 番剧的配乐一下把我拉回了书中的世界, 而且整体风格也更加轻松欢快, 很快啊 就抓住了我的内心

寒假, 在网安响应中心见习了一个月( 网络舆情监控? ) 主要负责活跃气氛enenen , 更多是在摸鱼 (尴尬 ==) , 体制内的节奏和日后在企业见到的节奏属实是天壤之别, 顺便把科目二考了 ( qwq其实睡觉更适合我吧 ) 好在没有在科目二上失利 直接秒了没什么好说的嘿嘿

空余时间甚至给表妹线上家教 ...

那我问你过个年而已,你怎么pwnpwn的?

GIFT SWPUCTF2021结构file

1ELF 64-bit LSB executable, x86-64, version 1 (SYSV), dynamically linked, interpreter /lib64/ld-linux-x86-64.so.2, for GNU/Linux 2.6.32, BuildID[sha1]=9671b6fc91bd7300442a2e8c2270070138e956b1, not stripped

checksec

12345checksec --file=/Users/choco/Downloads/imgRELRO STACK CANARY NX PIE RPATH RUNPATH Symbols FORTIFY Fortified Fortifiable FILEPartial RELRO No canary found NX enabled No PIE N ...

环境信息

系统: macOS 15.4 (Sequoia) - Darwin 24.5.0

芯片: Apple Silicon (ARM64)

架构: ARM64_T8132 (M4)

第一部分:安装软件1. 安装 OrbStack12# Homebrew (brew update)brew install --cask orbstack

启动 OrbStack,完成初始化(无需登录)。

2. 安装 Burp Suite (ARM64 原生版)123456# 方式A:官方下载(推荐 Community 版)open https://portswigger.net/burp/communitydownload# 选择 "Apple Silicon (M1/M2/M3) macOS" 版本# 方式B:Homebrew(自动选 ARM64)brew install --cask burp-suite

验证架构(确保不是 Rosetta 转译):

123file /Applications/Burp\ Suite\ Community\ Edition.app/ ...

高校组第九 队友带飞

Overview

CryptoGriffin首先根据给出的点恢复曲线的参数

$$y^2 = x^3+ax+b \pmod{p}$$

$$y^2-x^3\equiv ax+b \pmod{p}$$

$$r_i = y_{i}^2-x_{i}^3\equiv ax_i+b \pmod{p}$$

随便取三点就可以消元产生一个 p 的倍数

然后 gcd 出来一个大素数即可(类似 lcg 的未知参数)

之后得到 G 的阶

发现 G 的阶光滑

因为 xs 里面的数很小,可以将椭圆曲线的点降到 q 阶子群,然后求 dlp 得到模 q 的阶

之后通过 circuit 搜索去区分随机的点和多项式生成的点

找出 40 行 Hawk 之后

发现 xs 在 Hawk 的列空间内,通过 BKZ 进行求解

但是求出来的 xs 不一定是真正的 xs,可能进行了一些线性变换

详细原理可见鸡块佬的 blog:https://tangcuxiaojikuai.xyz/post/94c7e291.html

遍历所有线性组合

对 $$f_0$$的 40 个点求解 dlp

进行插值求出 ...

hacker

未读强网拟态决赛 wp燃尽了

Ezdatarthttps://github.com/running-elephant/datart

http://172.31.18.18:8080/

Version: 1.0.0-rc.3

账号密码(可以注册) admin:123456

CVE 2025 568191234567891011121314151617181920POST /api/v1/data-provider/test HTTP/1.1Host: 172.31.18.18:8080{ "name": "jdbc-data-provider", "type": "JDBC", "properties": { "dbType": "H2", "url": "jdbc:h2:mem:testdb;TRACE_LEVEL_SYSTEM_OUT=3;INIT=CREATE ALIAS ...

初赛 , 决赛还没整理

SecretVault123456789101112131415161718192021222324252627@app.route('/login', methods=['GET', 'POST'])def login(): if request.method == 'POST': username = request.form.get('username', '').strip() password = request.form.get('password', '') user = User.query.filter_by(username=username).first() if not user or not verify_password(password, user.salt, user.password_hash): ...

hacker

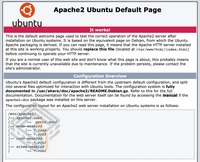

未读123ip a192.168.241.181

信息搜集靶机发现1sudo nmap -sn 192.168.241.0/24

目标靶机 ip 为 192.168.241.184

端口发现1sudo nmap -sT --min-rate 10000 -p- 192.168.241.184 -oA nmapscan/ports

123PORT STATE SERVICE22/tcp open ssh80/tcp open http

渗透打点端口扫描1sudo nmap -sT -sV -sC -O -p22,80 192.168.241.184 -oA nmapscan/detail

123456789101112131415161718PORT STATE SERVICE VERSION22/tcp open ssh OpenSSH 7.9p1 Debian 10+deb10u2 (protocol 2.0)| ssh-hostkey: | 2048 31:62:bb:fc:87:9a:39:01:96:54:03:18:bb:03:bc:90 ...

123ip a192.168.116.128

信息搜集靶机发现1sudo nmap -sn 192.168.116.0/24

目标靶机 ip 为 192.168.116.132

端口发现1234567sudo nmap -sT --min-rate 10000 -p- 192.168.116.132 -oA nmapscan/portsPORT STATE SERVICE22/tcp open ssh80/tcp open http8000/tcp open http-alt8080/tcp open http-proxy

渗透打点端口扫描12345678910111213141516171819202122232425sudo nmap -sT -sV -sC -O -p22,80,8000,8080 192.168.116.132 -oA nmapscan/detailPORT STATE SERVICE VERSION22/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.2 (Ubunt ...

hacker

未读1234ip a192.168.116.128

信息搜集靶机发现1sudo nmap -sn 192.168.241.0/24

目标靶机 ip 为 192.168.116.131

端口发现12345678sudo nmap -sT --min-rate 10000 -p- 192.168.116.131 -oA nmapscan/portsPORT STATE SERVICE21/tcp open ftp22/tcp open ssh80/tcp open http2222/tcp open EtherNetIP-19898/tcp open monkeycom

端口扫描123456789101112131415161718192021222324252627282930313233sudo nmap -sT -sV -sC -O -p21,22,80,2222,9898 192.168.116.131 -oA nmapscan/detailPORT STATE SERVICE VERSION21/tcp open ftp ...

123ip a192.168.241.128

信息搜集靶机发现1sudo nmap -sn 192.168.241.0/24

目标靶机 ip 为 192.168.241.183

端口发现1sudo nmap -sT --min-rate 10000 -p- 192.168.241.183 -oA nmapscan/ports

123PORT STATE SERVICE9999/tcp open abyss10000/tcp open snet-sensor-mgmt

渗透打点端口扫描1sudo nmap -sT -sV -sC -O -p9999,10000 192.168.241.183 -oA nmapscan/detail

123456789101112131415161718192021222324PORT STATE SERVICE VERSION9999/tcp open abyss?| fingerprint-strings: | NULL: | _| _| | _|_|_| _| _|_| _|_|_| ...