2024 年终总结

我能跟你们一起冒险,真是太好了

——葬送的芙莉莲第一话 冒险的结束 辛美尔

数次和同行的朋友感慨”2024是又长又快的一年”, 于是将这个对我造成了巨大改变的一年存入虚拟NARvGear中, 看看自己的时间究竟去哪里了

这一年的主旋律是 web 和 102 次元, 内容颇杂乱 是通过聊天记录和各种图片回忆出来的, 2025年请一定不要这样了( 什么叫工作留痕啊:战术后仰.gif)

一月

人类总是这样,一直在争取明天,忘记了今天的美好

——葬送的芙莉莲第四话 诞生

葬送的芙莉莲在小破站开播, 回家之前刚好重刷完了指环王和霍比特人的系列电影, 番剧的配乐一下把我拉回了书中的世界, 而且整体风格也更加轻松欢快, 很快啊 就抓住了我的内心

寒假, 在网安响应中心见习了一个月( 网络舆情监控? ) 主要负责活跃气氛enenen , 更多是在摸鱼 (尴尬 ==) , 体制内的节奏和日后在企业见到的节奏属实是天壤之别, 顺便把科目二考了 ( qwq其实睡觉更适合我吧 ) 好在没有在科目二上失利 直接秒了没什么好说的嘿嘿

空余时间甚至给表妹线上家教 ...

123ip a192.168.241.181

信息搜集靶机发现1sudo nmap -sn 192.168.241.0/24

目标靶机 ip 为 192.168.241.184

端口发现1sudo nmap -sT --min-rate 10000 -p- 192.168.241.184 -oA nmapscan/ports

123PORT STATE SERVICE22/tcp open ssh80/tcp open http

渗透打点端口扫描1sudo nmap -sT -sV -sC -O -p22,80 192.168.241.184 -oA nmapscan/detail

123456789101112131415161718PORT STATE SERVICE VERSION22/tcp open ssh OpenSSH 7.9p1 Debian 10+deb10u2 (protocol 2.0)| ssh-hostkey: | 2048 31:62:bb:fc:87:9a:39:01:96:54:03:18:bb:03:bc:90 ...

123ip a192.168.116.128

信息搜集靶机发现1sudo nmap -sn 192.168.116.0/24

目标靶机 ip 为 192.168.116.132

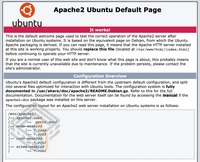

端口发现1234567sudo nmap -sT --min-rate 10000 -p- 192.168.116.132 -oA nmapscan/portsPORT STATE SERVICE22/tcp open ssh80/tcp open http8000/tcp open http-alt8080/tcp open http-proxy

渗透打点端口扫描12345678910111213141516171819202122232425sudo nmap -sT -sV -sC -O -p22,80,8000,8080 192.168.116.132 -oA nmapscan/detailPORT STATE SERVICE VERSION22/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.2 (Ubunt ...

hacker

未读1234ip a192.168.116.128

信息搜集靶机发现1sudo nmap -sn 192.168.241.0/24

目标靶机 ip 为 192.168.116.131

端口发现12345678sudo nmap -sT --min-rate 10000 -p- 192.168.116.131 -oA nmapscan/portsPORT STATE SERVICE21/tcp open ftp22/tcp open ssh80/tcp open http2222/tcp open EtherNetIP-19898/tcp open monkeycom

端口扫描123456789101112131415161718192021222324252627282930313233sudo nmap -sT -sV -sC -O -p21,22,80,2222,9898 192.168.116.131 -oA nmapscan/detailPORT STATE SERVICE VERSION21/tcp open ftp ...

123ip a192.168.241.128

信息搜集靶机发现1sudo nmap -sn 192.168.241.0/24

目标靶机 ip 为 192.168.241.183

端口发现1sudo nmap -sT --min-rate 10000 -p- 192.168.241.183 -oA nmapscan/ports

123PORT STATE SERVICE9999/tcp open abyss10000/tcp open snet-sensor-mgmt

渗透打点端口扫描1sudo nmap -sT -sV -sC -O -p9999,10000 192.168.241.183 -oA nmapscan/detail

123456789101112131415161718192021222324PORT STATE SERVICE VERSION9999/tcp open abyss?| fingerprint-strings: | NULL: | _| _| | _|_|_| _| _|_| _|_|_| ...

0x00 前言和 Nop N7 师傅一起去参加了一场技术沙龙, 涵盖了 移动端 芯片 快应用 红队 热更新等等方向, 虽然绝大多数都是第一次听到的新概念, 但是还是很享受这种没有压力的知识分享活动, 故作记录 咀嚼一下大佬们的分享 (总有一天会有用吧~)

tag 是随笔 , 休息休息

0x01 Android 可信应用分析1.1 一些概念

TEE可信执行环境

提供安全隔离的执行环境TEE 运行独立、隔离的 TrustZone 操作系统,与 Android 并行保证在 Android 系统沦陷的情况下用户核心敏感数据或者手机的核心安全策略仍然安全

REE常规执行环境,提供高度可扩展和多功能的操作环境,Android 系统就运行在该层面

CAClient Application,运行在 Android 系统中的应用程序,通过特定 API 调用 TEE 中的可信应用程序

TATrusted Application,运行在 TEE 中的可信应用程序,由 OEM 厂商定制,用于完成一些高度敏感的操作,比如人脸指纹识别、支付、加密等

SMCSecure Monitor Call,从 No ...

体验很差 但是队友很给力呀

记录几个 web 题做法

web 1 filereadfileread

123456789101112131415161718192021222324252627282930313233343536373839404142<?phpclass cls1{ var $cls; var $arr; function show(){ show_source(__FILE__); } function __wakeup(){ foreach($this->arr as $k => $v) echo $this->cls->$v; }}class cls2{ var $filename = 'hello.php'; var $txt = ''; function __get($key){ var_ ...

hacker

未读字太多不放放个飞书wp链接 点这个起飞

NewStarCTF web wp

https://pidk104gfbs.feishu.cn/wiki/S7tgwrDlliNPyNkI6jtcUGgUnMc?from=from_copylink

https://github.com/CTF-Archives/2024-qwbs8/releases/tag/v0.1

web 1 PyBlockly

积木编程

index是拼图编程

123456789101112131415161718192021222324252627282930313233343536373839404142434445464748495051525354555657585960616263646566676869707172737475767778798081828384858687888990919293949596979899100101102103104105106107108109110111112113114115116117118119120121122123124125126127128129130131132133134135136137138139140141142143144145146147148149150151152153154155156157158159160161162163164165166167168169170171 ...

网鼎杯

我们CTF也有自己的奥运会

PWN4 MISC1 一血均被封

这是怎么回事呢?

一. Web0x00 web0签到 没抢到血 但是没一血加分

什么? 你说一血会被封号? ? 那没事了 (^_^)

0x01 web1

小明在制作网站时使用jwt(Json Web Token)作为身份校验的方式,但是他觉得只用jwt不够安全,所以又使用了session,你能发现其中存在的问题吗?

需要admin用户才能访问 /game 和 /Avater 页面

在login界面抓包

1234567891011121314151617POST / HTTP/1.1Host: 0192d5cb37607e53b323e8df78a5b197.vj19.dg06.ciihw.cn:45708User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:131.0) Gecko/20100101 Firefox/131.0Accept: text/html,application/xhtml+xml,application/xml;q=0.9,ima ...